|

시장보고서

상품코드

1906242

정부 및 공공 부문 사이버 보안 : 시장 점유율 분석, 업계 동향과 통계, 성장 예측(2026-2031년)Government And Public Sector Cybersecurity - Market Share Analysis, Industry Trends & Statistics, Growth Forecasts (2026 - 2031) |

||||||

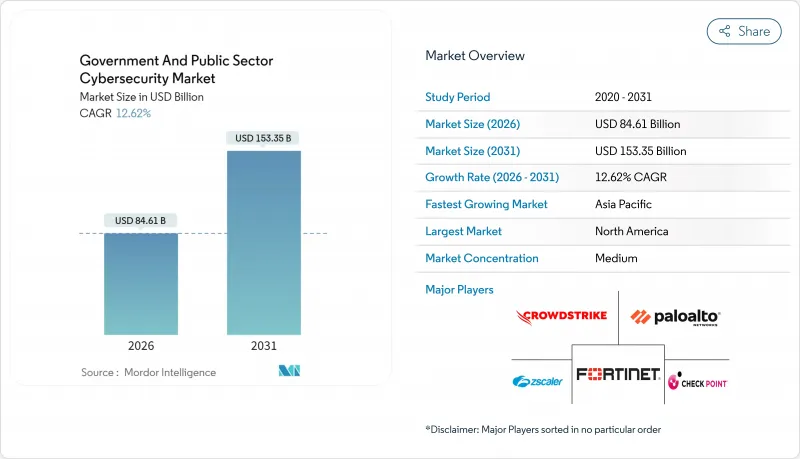

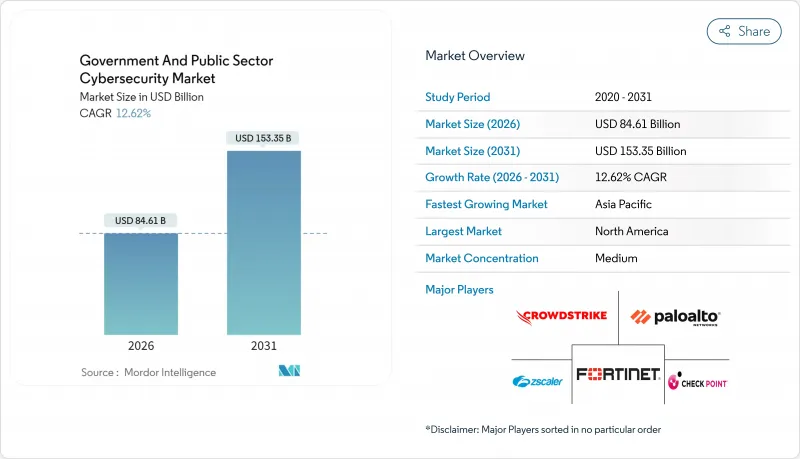

정부 및 공공 부문 사이버 보안 시장은 2025년 751억 4,000만 달러로 평가되었고, 2026년 846억 1,000만 달러에서 2031년까지 1,533억 5,000만 달러에 이를 것으로 보입니다. 예측기간(2026-2031년)의 CAGR은 12.62%를 나타낼 전망입니다.

국가 주도의 공격이 증가하고, 제로 트러스트 의무화가 가속화되며, 양자 저항형 암호화 프로젝트가 추진되면서 정부 각 계층의 조달 우선순위가 재편되고 있습니다. NATO가 GDP의 1.5%를 사이버 복원력에 투자하겠다는 약속은 방위 자원을 새로운 위협 인텔리전스 플랫폼으로 전환시키고 있으며, 미국, 유럽연합 및 주요 아시아태평양 경제권의 연방 예산은 종단간 관리형 보안 서비스를 선호하는 다년간의 예산 배정을 지정하고 있습니다. 지출은 사후 대응형 경계 방위에서 인공지능 기반 사전 탐지로 전환되고 있으며, 인력 부족을 상쇄하기 위한 아웃소싱으로 보완되고 있습니다. 그 결과 정부 및 공공 부문 사이버 보안 시장은 공급업체 통합 확대, 공공-민간 협력 심화, 성과 기반 서비스 수준 계약(SLA)을 기반으로 한 장기 계약 기간을 경험하고 있습니다.

세계의 정부 및 공공 부문 사이버 보안 시장 동향 및 인사이트

중요 공공 인프라에 대한 국가 지원형 사이버 공격 격화

Salt Typhoon과 같은 국가 연계 그룹이 연방 네트워크 및 통신 인프라를 침해한 사례는 공격자들이 공급망 침해를 활용해 다중 정부 도메인에 지속적인 접근권을 획득하는 방식을 보여줍니다. 보안 팀은 이제 주기적인 ‘특정 시점’ 스캔을 대체하여 지속적인 모니터링, 위협 헌팅, 포렌식 대응 준비를 최우선 과제로 삼고 있습니다. 2024년에 발생한 주요 수도 시설 장애는 운영 기술 환경이 실제 서비스 중단을 유발하는 무기로 악용될 수 있음을 드러냈으며, 이에 따라 기관들은 크로스 도메인 보안 아키텍처를 채택하게 되었습니다. 이에 따라 예산 배분은 위협 인텔리전스 피드, 엔드포인트 탐지, 연중무휴 사고 대응 서비스에 점점 더 유리하게 기울고 있습니다. 이로 인해 연방, 주, 지방 정부 계층 전반에 걸쳐 탐지부터 격리까지의 주기를 단축하는 통합 솔루션에 대한 지속적인 수요가 발생하고 있습니다.

정부의 제로 트러스트 자금 조달 의무 및 규정 준수 기한

미국 국방정보시스템국(DISA)은 국방부 네트워크 내 모든 거래에 신원 확인, 기기 위생 관리, 마이크로 세그먼테이션을 요구하는 제로 트러스트 프레임워크를 도입 중입니다. 기한 미준수 시 예산 상실 위험이 있어 기관들은 다중 인증 및 지속적 진단 시스템 구축을 가속화하고 있습니다. 주 및 지방 기관들은 연방 기준에 부합해 매칭 펀드를 확보하며, 캘리포니아주의 제로 트러스트 구현 우선 지원 2,260만 달러(약 300억 원) 보조금 풀이 이를 입증합니다. 신원, 엔드포인트, 클라우드 워크로드를 아우르는 통합 플랫폼을 제공하는 공급업체들은 경쟁이 치열한 입찰에서 우위를 점하고 있으며, 통합업체들은 레거시 자산을 제로 트러스트 성숙도 모델에 매핑하는 참조 아키텍처를 통해 차별화를 꾀하고 있습니다. 2026년 마감일이 다가옴에 따라 다년간 성과 기반 계약으로 조달 파이프라인이 빠르게 채워지고 있습니다.

레거시 시스템 통합 및 기술적 부채

수십 년에 걸친 점진적 업그레이드로 인해 기관들은 사일로화된 메인프레임, 독점 프로토콜, 문서화되지 않은 인터페이스를 보유하게 되었으며, 이는 현대화 프로젝트를 복잡하게 만듭니다. 이러한 이질적인 환경 전반에 제로 트러스트를 구현하려면 종종 비용이 많이 드는 데이터 마이그레이션과 병행 운영이 필요하여 예산이 초기 추정치보다 부풀어 오릅니다. 미시간에서는 랜섬웨어 공격자들이 시립 서버의 구식 인증 제어 기능을 악용하여 핵심 운영을 마비시켰으며, 이는 기술적 부채와 운영 위험 사이의 직접적인 연관성을 보여줍니다. 연방 감사에 따르면 개별 레거시 시스템 개편 비용이 1억 달러 이상 소요될 수 있어, 기관들은 단계적 도입을 강요받고 추가 복잡성을 초래하는 보완 통제에 의존하게 됩니다. 이러한 제약은 첨단 보안 프레임워크 도입을 지연시키고 위협 완화 지표에 대한 즉각적 효과를 약화시킵니다.

부문 분석

네트워크 보안 시장은 2025년 212억 7,000만 달러를 기록했으며, 여전히 기본 조달 항목으로 남아 있는 확고한 경계 방화벽 및 침입 방지 시스템의 강점을 바탕으로 정부 및 공공 부문 사이버 보안 시장 점유율 28.31%를 유지했습니다. 예산 항목의 지속성은 측면 이동 방위의 한계가 알려져 있음에도 여전히 경계 가시성을 우선시하는 감사 의무를 반영합니다. 반면 클라우드 보안은 133억 4,000만 달러에 그쳤으나, 기관들이 시민 서비스를 FedRAMP 및 ENISA 인증 호스팅으로 전환함에 따라 2031년까지 연평균 13.05%의 더 빠른 성장률을 보일 것으로 전망됩니다. 제로 트러스트 점검점이 보안 중점을 사용자 검증 및 지속적 인증으로 재분배함에 따라 ID 및 접근 관리(IAM)도 확대되고 있습니다. 안전한 재택근무 정책을 뒷받침하는 엔드포인트 투자 증가와 대규모 디지털 서비스 개편으로 인한 애플리케이션 계층 테스트 수요 증가가 이를 뒷받침합니다.

2031년까지 클라우드 보안은 정부 및 공공 부문 사이버 보안 시장 규모에서 중요한 점유율을 차지할 것으로 예측되었으며, 이는 하이브리드 아키텍처가 유연한 정책 오케스트레이션과 함께 데이터 중심 제어 수요를 어떻게 증대시키는지 보여줍니다. 양자 컴퓨팅 이후 마이그레이션 마감일이 다가옴에 따라 암호화 및 데이터 보안 업그레이드가 가속화되며, 이는 NIST 검증 알고리즘을 요구하는 조달 사양에 영향을 미칩니다. 공급업체들은 멀티 클라우드 환경 전반에 걸친 배포를 간소화하기 위해 키 관리 서비스(KMS)를 분석 기능과 결합하여 제공하고 있습니다. 동시에 애플리케이션 보안 게이트웨이는 API 상태 관리를 통합하여 제3자 계약업체 및 소프트웨어 공급망 의존성과의 상호작용을 통제합니다. 이러한 변화들은 단일 포인트 제품에서 진화하는 아키텍처 로드맵에 부합하는 계층적 상호운용성 보안 제품군으로의 전환을 강조합니다.

2025년 현재 온프레미스 시스템은 391억 8,000만 달러의 수익을 유지했으며 정부 및 공공 부문 사이버 보안 시장 점유율의 52.15%를 차지했습니다. 방위 지휘통제 및 시민 신원 저장소와 같은 민감한 워크로드는 여전히 기관이 통제하는 데이터 센터에 고정되어 있지만, 위험 기반 분류 모델이 덜 중요한 데이터를 클라우드 처리로 전환함에 따라 이야기는 변화하고 있습니다. 196억 8,000만 달러 규모의 클라우드 배포는 비상 시 탄력적인 서비스 수요에 필요한 운영 유연성과 사용량 기반 가격 정책에 힘입어 12.78%의 연평균 성장률(CAGR)로 진전하고 있습니다. 하이브리드 전략은 규정 준수와 효율성을 연결합니다 : 기관들은 새로운 애플리케이션에 컨테이너화된 마이크로서비스를 채택하면서 모놀리식 시스템을 점진적으로 폐기하고 있습니다.

클라우드 신뢰도가 높아짐에 따라, 하이브리드 아키텍처는 2031년까지 정부 및 공공 부문 사이버 보안 시장 규모에 161억 달러를 추가할 것으로 예상되며, 이는 신원, 데이터, 네트워크 통제를 아우르는 통합 정책 엔진을 필요로 합니다. 보안 액세스 서비스 엣지(SASE) 솔루션은 연결 조직체로 부상하며, 호스팅 위치와 관계없이 검사 노드를 통해 트래픽을 라우팅합니다. 공급업체들은 FedRAMP 중급 및 NIS2 준수 트랙 하에서 인증을 가속화하는 사전 패키지화된 참조 설계를 제공함으로써 차별화합니다. 한편, 자금 지원 체계는 이제 혼합 환경 전반에 걸쳐 준수 보고를 표준화하는 오케스트레이션 플랫폼을 위해 특별히 현대화 보조금을 배정하고 있으며, 이는 예측 기간 동안 하이브리드 방식이 신규 수주에서 우위를 점할 것임을 시사합니다.

지역별 분석

북미는 강력한 연방 지침, 지속적 보조금 프로그램, 활발한 공공-민간 정보 공유를 바탕으로 2025년 정부 및 공공 부문 사이버 보안 시장에서 286억 4,000만 달러를 차지하며 38.12%의 점유율을 유지했습니다. 재무부의 200억 달러 규모 PROTECTS 프레임워크는 계약 규모와 플랫폼 기반 솔루션 선호도를 보여줍니다. 캐나다는 양자 및 AI 보안 발전을 위해 BOREALIS 기관을 설립하여 지역 리더십을 더욱 공고히 하고 있습니다. 캘리포니아의 IoT 사이버 신뢰 마크(IoT Cyber Trust Mark)와 같은 주 차원의 규제는 공급업체 인증 절차를 간소화하는 조화된 기준을 마련합니다.

유럽은 2025년에 202억 달러 규모에 이르렀으며, 디지털/유럽 계획의 3억 9,000만 유로 규모의 사이버 보안 예산과 NIS2 지령 시행이 이를 주도했습니다. EU 전역에서 미국 FedRAMP와의 상호 인증 노력으로 인증 체계가 정합되어 국경을 넘은 공급업체 통합이 가속화되고 있습니다. 독일과 프랑스를 비롯한 회원국들은 하이퍼스케일 효율의 혜택을 누리면서 데이터 현지화를 보장하기 위해 소블린 클라우드 보조금을 배분하고 있습니다. 이러한 노력은 규정 준수 보고 기능과 제로 트러스트 설계도를 통합한 통합 보안 제품군으로의 전환을 가속화합니다.

아시아태평양 지역은 155억 7,000만 달러를 기록했으며, 2031년까지 정부 및 공공 부문 사이버 보안 시장에 상당한 비중을 더하며 12.94%의 최고 연평균 성장률(CAGR)을 보일 것으로 전망됩니다. 일본의 '적극적 사이버 방위법'은 선제적 위협 탐색을 허용하는 반면, 한국은 핵심 인프라를 위한 AI 기반 탐지 기술을 목표로 합니다. 호주의 사이버 보안 전략은 지역 협력 강화에 중점을 두어 정보 공유 플랫폼의 기회를 확대하고 있습니다. 동시에 동남아시아 신흥 경제국들은 국가 CSIRT(사이버 보안 사고 대응팀)를 구축하며 기부금 및 국내 자금을 핵심 모니터링 역량에 투입하고 있습니다. 중동 및 아프리카 지역은 현재 규모는 작지만, 석유 이후 다각화 예산을 신속히 확대하여 스마트 시티 및 에너지 프로젝트를 보호하고 있으며, 이는 운영 기술(OT) 분할 및 암호화 게이트웨이를 위한 입찰 물결이 다가오고 있음을 시사합니다.

기타 혜택 :

- 엑셀 형식 시장 예측(ME) 시트

- 애널리스트의 3개월간 지원

자주 묻는 질문

목차

제1장 서론

- 조사의 전제조건과 시장의 정의

- 조사 범위

제2장 조사 방법

제3장 주요 요약

제4장 시장 상황

- 시장 개요

- 시장 성장 촉진요인

- 핵심 공공 인프라에 대한 국가 주도의 사이버 공격 증가

- 정부의「제로 트러스트」자금 조달 의무와 규정 준수 기한

- 시민 대상 서비스의 급속한 클라우드 이전

- AI를 활용한 시민 서비스의 확대의 공격 대상 영역 확대

- NATO의 사이버 및 중요 인프라 보호에 대한 GDP비 1.5% 지출 공약

- NIS2/FedRAMP 상호 승인 제도의 공급업체 통합 가속

- 시장 성장 억제요인

- 레거시 시스템의 통합과 기술적 부채

- 사이버 인재 부족과 공공 부문의 임금 격차

- 멀티클라우드의 데이터 주권 경쟁

- 분산된 조달과 장기화하는 판매 사이클

- 밸류체인 분석

- 규제 상황

- 기술의 전망

- Porter's Five Forces 분석

- 신규 참가업체의 위협

- 공급기업의 협상력

- 구매자의 협상력

- 대체품의 위협

- 경쟁 기업간 경쟁 관계

- 거시경제 요인이 시장에 미치는 영향

제5장 시장 규모와 성장 예측

- 솔루션 유형별

- 네트워크 보안

- 엔드포인트 보안

- 클라우드 보안

- 애플리케이션 보안

- 신원 및 접근 관리(IAM)

- 데이터 보안 및 암호화

- 전개 모델별

- 온프레미스

- 클라우드

- 하이브리드

- 정부 레벨별

- 국가/연방기관

- 방위 및 정보

- 주 및 부처

- 지방자치단체/시정촌

- 중요 인프라 관리 기관

- 보안 서비스 유형별

- 컨설팅 및 권고

- 관리형 보안 서비스(MSS)

- 사고 대응 및 포렌식

- 교육 및 인식 제고

- 지역별

- 북미

- 미국

- 캐나다

- 멕시코

- 남미

- 브라질

- 아르헨티나

- 칠레

- 기타 남미

- 유럽

- 독일

- 영국

- 프랑스

- 이탈리아

- 스페인

- 기타 유럽

- 아시아태평양

- 중국

- 일본

- 인도

- 한국

- 호주

- 싱가포르

- 말레이시아

- 기타 아시아태평양

- 중동 및 아프리카

- 중동

- 사우디아라비아

- 아랍에미리트(UAE)

- 튀르키예

- 기타 중동

- 아프리카

- 남아프리카

- 나이지리아

- 기타 아프리카

- 중동

- 북미

제6장 경쟁 구도

- 시장 집중도

- 전략적 동향

- 시장 점유율 분석

- 기업 프로파일

- Palo Alto Networks, Inc.

- CrowdStrike Holdings, Inc.

- Fortinet, Inc.

- Check Point Software Technologies Ltd.

- Zscaler, Inc.

- Okta, Inc.

- Splunk Inc.

- Tenable Holdings, Inc.

- CyberArk Software Ltd.

- Rapid7, Inc.

- Darktrace plc

- Mandiant LLC(Google Cloud)

- Trellix Corporation

- Booz Allen Hamilton Holding Corporation

- BAE Systems plc

- Thales SA

- Elastic NV

- Proofpoint, Inc.

- Ivanti, Inc.

- Cohesity, Inc.

제7장 시장 기회와 장래의 전망

HBR 26.01.26The Government And Public Sector Cybersecurity Market was valued at USD 75.14 billion in 2025 and estimated to grow from USD 84.61 billion in 2026 to reach USD 153.35 billion by 2031, at a CAGR of 12.62% during the forecast period (2026-2031).

Escalating state-sponsored attacks, fast-tracking of zero-trust mandates, and quantum-resistant encryption projects are reshaping procurement priorities across every tier of government. NATO's pledge to spend 1.5% of GDP on cyber resilience is diverting defence resources toward new threat-intelligence platforms, while federal budgets in the United States, the European Union, and key Asia-Pacific economies are earmarking multi-year allocations that favour end-to-end managed security services. Spending is shifting from reactive perimeter protection to proactive detection powered by artificial intelligence, augmented by workforce outsourcing to offset talent shortages. As a result, the government and public sector cybersecurity market is experiencing broader vendor consolidation, deeper public-private partnerships, and longer contract tenures anchored in performance-based service-level agreements.

Global Government And Public Sector Cybersecurity Market Trends and Insights

Escalating State-Sponsored Cyber-Attacks on Critical Public Infrastructure

State-linked groups such as Salt Typhoon have breached federal networks and telecom infrastructure, demonstrating how adversaries leverage supply-chain compromises to gain persistent access to multiple government domains. Security teams now prioritise continuous monitoring, threat hunting, and forensic readiness, replacing periodic "point-in-time" scans. High-profile water-utility disruptions in 2024 revealed that operational technology environments can be weaponised to cause real-world service outages, prompting agencies to adopt cross-domain security architectures. Budget allocations, therefore, increasingly favour threat-intelligence feeds, endpoint detection, and 24 X 7 incident-response retainers. The cumulative effect is sustained demand for integrated solutions that shorten detection-to-containment cycles across federal, state, and local layers.

Government Zero-Trust Funding Mandates and Compliance Deadlines

The United States Defense Information Systems Agency is rolling out a zero-trust framework that requires identity verification, device hygiene, and micro-segmentation for every transaction across Department of Defense networks. Failure to meet timeline targets risks budget forfeiture, so agencies accelerate multi-factor authentication and continuous diagnostics deployments. State and local bodies align with federal standards to unlock matching funds, evident in California's USD 22.6 million grant pool that prioritises zero-trust implementations. Vendors offering consolidated platforms spanning identity, endpoint, and cloud workloads gain a competitive advantage in crowded tenders, while integrators differentiate through reference architectures that map legacy assets to zero-trust maturity models. As deadlines converge in 2026, procurement pipelines are filling rapidly with multi-year, performance-based contracts.

Legacy System Integration and Technical Debt

Decades of incremental upgrades have left agencies with siloed mainframes, proprietary protocols, and undocumented interfaces that complicate modernisation projects. Implementing zero-trust across such heterogeneous environments often demands costly data migrations and parallel operations, inflating budgets beyond initial estimates. In Michigan, ransomware actors exploited outdated authentication controls in municipal servers, paralysing essential operations and illustrating the direct link between technical debt and operational risk. Federal audits estimate individual legacy-system overhauls can cost more than USD 100 million, forcing agencies to stage rollouts and rely on compensating controls that add further complexity. These constraints slow the adoption of advanced security frameworks and dilute the immediate impact on threat-mitigation metrics.

Other drivers and restraints analyzed in the detailed report include:

- Rapid Cloud Migration of Citizen-Facing Services

- AI-Augmented Citizen Services Expanding Attack Surface

- Cyber-Talent Shortage and Public-Sector Pay Gap

For complete list of drivers and restraints, kindly check the Table Of Contents.

Segment Analysis

Network Security recorded USD 21.27 billion in 2025 and defended a 28.31% government and public sector cybersecurity market share on the strength of entrenched perimeter firewalls and intrusion-prevention systems that remain baseline procurement line items. Budget line continuity reflects audit mandates that still prioritise perimeter visibility despite known limitations against lateral movement. Yet Cloud Security generated only USD 13.34 billion but is forecast to grow faster at a 13.05% CAGR through 2031 as agencies transition citizen services into FedRAMP and ENISA-certified hosting. Identity and Access Management is also scaling as zero-trust checkpoints redistribute security emphasis toward user verification and continuous authentication. Rising endpoint investments underpin secure telework policies, while application-layer testing enjoys uplift from large-scale digital-service overhauls.

By 2031, Cloud Security is projected to claim a material share of the government and public sector cybersecurity market size, illustrating how hybrid architectures elevate demand for data-centric controls alongside flexible policy orchestration. Encryption and data-security upgrades accelerate as post-quantum migration deadlines approach, influencing procurement specifications to demand NIST-validated algorithms. Vendors are bundling key management as-a-service with analytics to simplify deployment across multi-cloud environments. In parallel, application-security gateways incorporate API posture management to police interactions with third-party contractors and software supply-chain dependencies. Combined, these shifts underscore a transition from single-point products to layered, interoperable security suites that map neatly to evolving architecture roadmaps.

On-premises systems retained USD 39.18 billion in revenue and 52.15% government and public sector cybersecurity market share during 2025. Sensitive workloads such as defence command-and-control and citizen identity repositories remain anchored in agency-controlled data centres, but the narrative is changing as risk-based classification models free less critical data for cloud processing. Cloud deployments, valued at USD 19.68 billion, are advancing at a 12.78% CAGR, fuelled by consumption-based pricing and the operational flexibility needed for elastic service demand during emergencies. Hybrid strategies bridge compliance with efficiency: agencies adopt containerised micro-services for new applications while gradually retiring monoliths.

As cloud confidence builds, hybrid architectures are forecast to add USD 16.1 billion to the government and public sector cybersecurity market size by 2031, requiring unified policy engines that span identity, data, and network controls. Secure access service edge solutions emerge as the connective tissue, routing traffic through inspection nodes regardless of hosting location. Vendors differentiate by offering pre-packaged reference designs that accelerate accreditation under FedRAMP Moderate and NIS2 compliance tracks. Meanwhile, funding frameworks now earmark modernisation grants specifically for orchestration platforms that normalise compliance reporting across mixed environments, signalling that hybrid will dominate new awards through the forecast window.

Government and Public Sector Cybersecurity Market Report is Segmented by Solution Type (Network Security, Endpoint Security, and More), Deployment Model (On-Premises, Cloud, and Hybrid), Government Level (National/Federal Agencies, Defense and Intelligence, and More), Security Service Type (Consulting and Advisory, Managed Security Services, and More), and Geography. The Market Forecasts are Provided in Terms of Value (USD).

Geography Analysis

North America contributed USD 28.64 billion and retained 38.12% of the government and public sector cybersecurity market in 2025 on the back of robust federal directives, sustained grant programmes, and active public-private information sharing. Treasury Department's USD 20 billion PROTECTS framework illustrates contract scale and an inclination for platform-based solutions. Canada is setting up the BOREALIS agency to advance quantum and AI security, further solidifying regional leadership. State-level regulation, such as California's IoT Cyber Trust Mark, creates harmonised baselines that streamline vendor certification pipelines.

Europe stood at USD 20.2 billion in 2025, propelled by the Digital Europe Programme's EUR 390 million cybersecurity budget and the forthcoming enforcement of NIS2 directives. EU-wide reciprocity efforts with U.S. FedRAMP align certification schemes, accelerating cross-border vendor consolidation. Individual member states, notably Germany and France, are allocating sovereign-cloud grants to ensure data localisation while benefitting from hyperscale efficiencies. These initiatives push the region toward integrated security suites that embed compliance reporting and zero-trust blueprints.

Asia-Pacific clocked USD 15.57 billion and is projected to record the highest 12.94% CAGR, adding significant heft to the government and public sector cybersecurity market by 2031. Japan's Active Cyber Defense bill authorises proactive threat hunting, while South Korea targets AI-enabled detection for critical infrastructure. Australia's Cyber Security Strategy emphasises regional partnerships, expanding opportunities for shared intelligence platforms. Simultaneously, emerging economies in Southeast Asia are setting up national CSIRTs, funnelling donor and domestic funds into core monitoring capabilities. Middle East and Africa, though smaller today, are quickly scaling post-oil diversification budgets to protect smart-city and energy projects, signalling an upcoming wave of tenders for operational-technology segmentation and encryption gateways.

- Palo Alto Networks, Inc.

- CrowdStrike Holdings, Inc.

- Fortinet, Inc.

- Check Point Software Technologies Ltd.

- Zscaler, Inc.

- Okta, Inc.

- Splunk Inc.

- Tenable Holdings, Inc.

- CyberArk Software Ltd.

- Rapid7, Inc.

- Darktrace plc

- Mandiant LLC (Google Cloud)

- Trellix Corporation

- Booz Allen Hamilton Holding Corporation

- BAE Systems plc

- Thales S.A.

- Elastic N.V.

- Proofpoint, Inc.

- Ivanti, Inc.

- Cohesity, Inc.

Additional Benefits:

- The market estimate (ME) sheet in Excel format

- 3 months of analyst support

TABLE OF CONTENTS

1 INTRODUCTION

- 1.1 Study Assumptions and Market Definition

- 1.2 Scope of the Study

2 RESEARCH METHODOLOGY

3 EXECUTIVE SUMMARY

4 MARKET LANDSCAPE

- 4.1 Market Overview

- 4.2 Market Drivers

- 4.2.1 Escalating state-sponsored cyber-attacks on critical public infrastructure

- 4.2.2 Government "zero-trust" funding mandates and compliance deadlines

- 4.2.3 Rapid cloud migration of citizen-facing services

- 4.2.4 AI-augmented citizen services expanding attack surface

- 4.2.5 NATO pledge of 1.5 % GDP on cyber and critical-infra protection

- 4.2.6 NIS2 / FedRAMP reciprocity accelerating vendor consolidation

- 4.3 Market Restraints

- 4.3.1 Legacy system integration and technical debt

- 4.3.2 Cyber-talent shortage and public-sector pay gap

- 4.3.3 Multi-cloud data-sovereignty conflicts

- 4.3.4 Fragmented procurement and elongated sales cycles

- 4.4 Value Chain Analysis

- 4.5 Regulatory Landscape

- 4.6 Technological Outlook

- 4.7 Porter's Five Forces Analysis

- 4.7.1 Threat of New Entrants

- 4.7.2 Bargaining Power of Suppliers

- 4.7.3 Bargaining Power of Buyers

- 4.7.4 Threat of Substitutes

- 4.7.5 Intensity of Competitive Rivalry

- 4.8 Impact of Macroeconomic Factors on the Market

5 MARKET SIZE AND GROWTH FORECASTS (VALUES)

- 5.1 By Solution Type

- 5.1.1 Network Security

- 5.1.2 Endpoint Security

- 5.1.3 Cloud Security

- 5.1.4 Application Security

- 5.1.5 Identity and Access Management (IAM)

- 5.1.6 Data Security and Encryption

- 5.2 By Deployment Model

- 5.2.1 On-premises

- 5.2.2 Cloud

- 5.2.3 Hybrid

- 5.3 By Government Level

- 5.3.1 National/Federal Agencies

- 5.3.2 Defense and Intelligence

- 5.3.3 State/Provincial Departments

- 5.3.4 Local/Municipal Bodies

- 5.3.5 Critical Infrastructure Authorities

- 5.4 By Security Service Type

- 5.4.1 Consulting and Advisory

- 5.4.2 Managed Security Services (MSS)

- 5.4.3 Incident Response and Forensics

- 5.4.4 Training and Awareness

- 5.5 By Geography

- 5.5.1 North America

- 5.5.1.1 United States

- 5.5.1.2 Canada

- 5.5.1.3 Mexico

- 5.5.2 South America

- 5.5.2.1 Brazil

- 5.5.2.2 Argentina

- 5.5.2.3 Chile

- 5.5.2.4 Rest of South America

- 5.5.3 Europe

- 5.5.3.1 Germany

- 5.5.3.2 United Kingdom

- 5.5.3.3 France

- 5.5.3.4 Italy

- 5.5.3.5 Spain

- 5.5.3.6 Rest of Europe

- 5.5.4 Asia-Pacific

- 5.5.4.1 China

- 5.5.4.2 Japan

- 5.5.4.3 India

- 5.5.4.4 South Korea

- 5.5.4.5 Australia

- 5.5.4.6 Singapore

- 5.5.4.7 Malaysia

- 5.5.4.8 Rest of Asia-Pacific

- 5.5.5 Middle East and Africa

- 5.5.5.1 Middle East

- 5.5.5.1.1 Saudi Arabia

- 5.5.5.1.2 United Arab Emirates

- 5.5.5.1.3 Turkey

- 5.5.5.1.4 Rest of Middle East

- 5.5.5.2 Africa

- 5.5.5.2.1 South Africa

- 5.5.5.2.2 Nigeria

- 5.5.5.2.3 Rest of Africa

- 5.5.5.1 Middle East

- 5.5.1 North America

6 COMPETITIVE LANDSCAPE

- 6.1 Market Concentration

- 6.2 Strategic Moves

- 6.3 Market Share Analysis

- 6.4 Company Profiles (includes Global level Overview, Market level overview, Core Segments, Financials as available, Strategic Information, Market Rank/Share for key companies, Products and Services, and Recent Developments)

- 6.4.1 Palo Alto Networks, Inc.

- 6.4.2 CrowdStrike Holdings, Inc.

- 6.4.3 Fortinet, Inc.

- 6.4.4 Check Point Software Technologies Ltd.

- 6.4.5 Zscaler, Inc.

- 6.4.6 Okta, Inc.

- 6.4.7 Splunk Inc.

- 6.4.8 Tenable Holdings, Inc.

- 6.4.9 CyberArk Software Ltd.

- 6.4.10 Rapid7, Inc.

- 6.4.11 Darktrace plc

- 6.4.12 Mandiant LLC (Google Cloud)

- 6.4.13 Trellix Corporation

- 6.4.14 Booz Allen Hamilton Holding Corporation

- 6.4.15 BAE Systems plc

- 6.4.16 Thales S.A.

- 6.4.17 Elastic N.V.

- 6.4.18 Proofpoint, Inc.

- 6.4.19 Ivanti, Inc.

- 6.4.20 Cohesity, Inc.

7 MARKET OPPORTUNITIES AND FUTURE OUTLOOK

- 7.1 White-space and Unmet-Need Assessment